خب این جلسه مباحث ،به صورت کاملا تئوری است اما مباحث شیرینی است...

استاندارد Three Layer Design

در بحث استاندارد طراحی شبکه ، سه نوع استاندارد داریم .

1. استاندارد طراحی یک لایه One Layer Design

2.استاندارد طراحی دو لایه Two Layers Design

3.استاندارد طراحی سه لایه Three Layer Design که بهترینشون همین سومی می باشد.

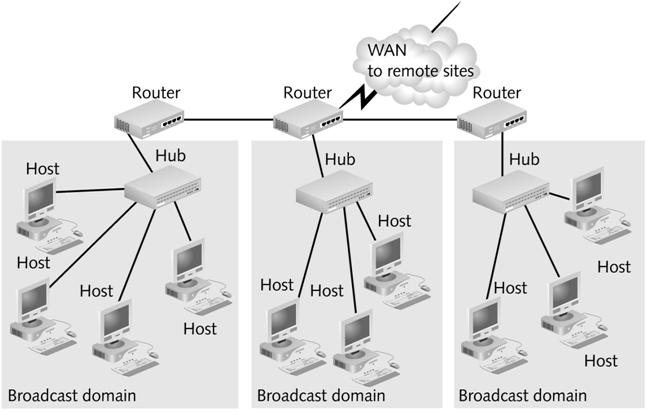

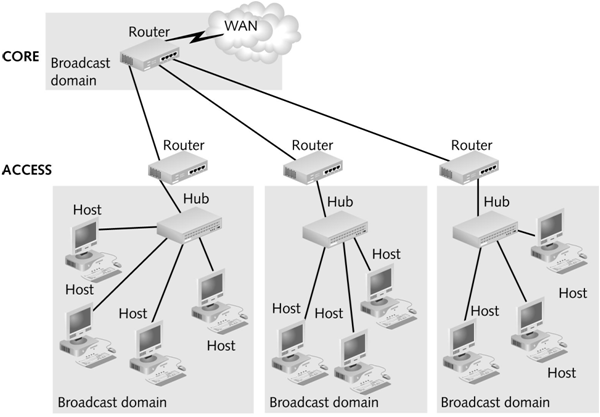

به تصاویر زیر دقت کنید..

استاندارد طراحی یک لایه

استاندارد طراحی دو لایه شبکه

استاندارد طراحی سه لایه شبکه

اصلا چرا ما از طراحی سه لایه شبکه استفاده می کنیم؟

1.کاهش بارکاری بر روی دیوایس های شبکه .(از اینکه روترهاو سوئیچ های شبکه با دیوایس های بسیار زیادی در ارتباط باشند دوری می کنیم.

2.افزایش سادگی و درک شبکه

3.تسهیل و ساده تر شدن ایجاد تغییر در شبکه در مواقع نیاز.

4. تسهیل و ساده تر شدن بزرگ ترکردن و گسترش شبکه.

همانطور که از نامش پیداست، در استاندارد طراحی سه لایه شبکه ، سه لایه وجود دارد.

لایه اول -Access: وظیفه برقراری و کنترل ارتباط بین End User هارو برعهده دارد.پیاده سازی مک آدرس فیلترینگ و... در این لایه است.

لایه دوم -Distribution: وظیفه روتینگ و سوئیچینگ شبکه های داخلی را برعهده دارد که معمولا از یک سوئیچ یا یک روتر لایه سه استفاده می شود.امنیت هم در این لایه پیاده سازی می شود.

لایه سوم -Core: اتصال بین نقاط را برعهده دارد. اگر در این لایه شکست اتفاق بیوفتد همه یوزرها متاثر می شوند و ممکن است Down شوند. کانفیگ دیوایس های این لایه باید به گونه ای باشد که بیشترین سرعت و اعتماد را برای ما به ارمغان بیاورد. چرا که تنها هدف دیوایس های این لایه ، روتینگ و سوئیچینگ اطلاعات به سریع ترین وجه ممکن است.

در ذیل به توضیح کارهایی که در لایه Access می توان انجام داد، می پردازیم.

یکی از کارهایی که در لایه Access جهت امنیت انجام می شود، قضیه Port Security است.

Port Security چیست؟

سعی می کنم با یک مثال توضیح دهم. فرض کنید فردی بیاید و کابل شبکه یک سیستم را بکشد و به لپ تاپ خود وصل کند و به شبکه وصل شود.به راحتی می تواند از منابع شبکه ما استفاده کند.

برای این که از اینکار جلوگیری کنیم. در داخل سوئیچ یا روتر Port Security را تعریف می کنیم . یعنی مثلا به سوئیچ میگیم مک آدرس فلان که مال فلان سیستم است برای پورت اول شما باشد. دیگه اگر آن سیستم را عوض کنیم. سیستم جدید نمی تواند به سوئیچ یا روتر وصل شود.چون مک آدرس عوض می شود.

کار دیگری که در لایه Access جهت پیاده سازی امنیت می توان انجام داد پیاده سازی Triple A Server هست.

Triple A Server -AAA server

پیاده سازی Triple A Server بر روی دیوایس لایه Access برای بالا بردن ENd User های متصل به این لایه.

تعریفی که در سایت سیسکو از آن شده است عبارت است از :

AAA enables the security appliance to determine who the user is (authentication), what the user can do (authorization), and what the user did (accounting).

َAAA ، حروف اول سه کلمه Authentication و Authorization و Accounting می باشد.

AAA امنیت دیوایس یا وسیله را روشن می کند تا مشخص کند ، کاربر چه کسی است (authentication)، چه کارهایی این کاربر می تواند انجام دهد(authorization)، و چه کارهایی کاربر انجام داد. (accounting).یعنی تعریف اکانت یا پروسه زمانی برای کاربر تا فقط در همان پروسه زمانی بتواند به دیوایس وصل باشد و در غیر از آن نتواند مثل کارت اینترنت.

مثال کارت اینترنت مثال خوبی برای Triple-A Server هست. یعنی اول که شما یوزرنیم پسورد را می زنید بررسی می شوید تا مشخص شود که شما چه کسی هستید و آیا اجازه دارید وصل شوید. بعد بررسی می شود که چقدر اجازه دسترسی دارید و به چه منابعی می توانید دسترسی داشته باشید. و در مرحله سوم اکانت شما از چه نوع اکانتی هست وبعنوان مثال چقدر می توانید از اینترنت استفاده کنید.

همچنین می توانیم چهت پیاده سازی امنیت در لایه Access از Certificate ها استفاده کنیم.

Certificate

با مفهوم SSL در وب آشنا هستید؟ دقیقا همان است. یعنی یک کلید به کاربر می دهید که قفلش دست خودتان است. و کاربری که آن کلید را داشته باشد مجوز دارد تا به نتورک وصل شود.

VLAN ها نیز در لایه Access تعریف و پیاده سازی میشوند.

VLAN

در آینده نزدیک نحوه پیاده سازی VLAN ها را در روتر ها مفصل بحث می کنیم. اما در اینجا به طور مختصر بدانید،VLAN ها شبکه را گروه بندی می کنند و یک سری گروه های مجازی در شبکه به وجود می آورند که می توان در آن گروه ها برودکست های جدا انجام داد. مثلا تقسیم شبکه به دو گروه فروش وبازار. برای یک ساختمان.

در لایه Access جهت پیاده سازی امنیت Rate-limit نیز بکار برده می شود.

Rate limit

برای توضیح آن یک مثال می زنم.فرض کنید یک کاربر یکسره Packet به سوئیچ ارسال کند که آیا هستی یا نه؟ و جواب دریافت کند و این عمل n بار از سوی کاربر تکرار شود که به آن Broadcast storm می گویند. همین مسئله کافی است که کل شبکه Down شود.

اگر ما محدودیت برای آن end user تعریف نکنیم، قادر است شبکه را از کار بیاندازد. بهمین دلیل ما rate-limit را برای شبکه تعریف می کنیم تا آن کاربر نتواند بعنوان مثال بیش از ده بار در شبکه ping ارسال کند یا برودکست ارسال کند.

در ذیل به توضیح کارهایی که در لایه Distribution می توان انجام داد، می پردازیم.

در این لایه 60 تا 70 درصد امنیت پیاده سازی می شود. بالاترین سطح امنیت در این لایه انجام میشود.

QOS نیز در این لایه پیاده سازی میشود.

Quality of service-QOS

اولویت بین سرویس های شبکه است. مثلا اگر ترافیک Voice یا Video آمد ،چون Delay در آنها خیلی مهم است ، اولویتشان بالاتر است و اول آنها را بفرست بعد به Packet های دیگر توجه کن.

یا بعنوان مثال اگر Admin به شبکه وصل شد ، پهنای باند Amin را زیاد کن تا بتواند به سادگی شبکه را مدیریت کند.

لایه Core هم، فقط سرعت در آن مهم است. و پایین ترین سطح امنیت در دیوایس های این لایه تعریف می شود.

شاید جمع و جورترین منبعی که به زبان انگلیسی می تونید مراجعه کنید این سایت باشد.

خب .. ان شاء الله از جلسه بعد به صورت عملی به بررسی دستورات کانفیگ روتر می پردازیم. موفق باشید.